1. BOF101

bof101.c 코드 확인.

printflag 함수를 실행시켜야 플래그를 알아낼 수 있다.

이름이 뭐냐고 물어보고 여기에 140바이트만큼의 이름을 입력해야 한다.

bof 공격을 이용해서 140바이트보다 큰 값을 주고 check 값을 0xdeadbeef 그대로 유지해줘야 할 것 같다.

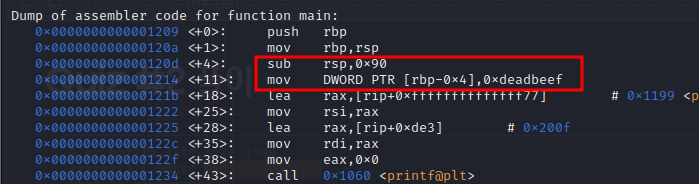

0x90(144) 바이트만큼의 공간을 할당해준다.

DWORD PTR [rbp-0x4] = 0xdeadbeef 인걸로 보아 전자가 check 변수인 것 같다.

아래에서 check가 0xdeadbeef인지 검사해서 다르면 경고 문구를 출력한다.

2. BOF102

'시스템 해킹' 카테고리의 다른 글

| PAM 알아보기 (1) | 2024.10.22 |

|---|---|

| Mac M2 UTM에 Kali Linux 설치하기 (0) | 2024.10.08 |

| 4주차 질문 (0) | 2022.08.19 |

| gdb 개념 및 사용법 (0) | 2022.08.19 |

| basic exploitaion 001 문제 풀이 (0) | 2022.08.19 |