1. Xerosploit 이용한 syn-flooding 공격 실습

xerosploit 사이트를 불러와서 칼리에 복제하는 명령어이다.

xerosploit 디렉토리로 이동해서 sudo ./install.py를 입력해주고

이건 칼리 리눅스에서 진행하고 있는 실습이니까, 1을 입력해서 칼리에 xerosploit을 설치한다.

설치를 완료하고, sudo ./xeroxploit.py를 입력하면 xerosploit이 실행된다.

일단 help를 입력해서 명령어들을 확인한다.

scan = 네트워크에 연결된 기기 스캔 후 타겟을 지정한다. 근데 다른 기기를 공격하는 건 불법이니까 처음 xerosploit을 실행했을 때 메인에 나오는 IP Address를 이용해서 내 컴퓨터에 공격을 수행해야한다.

scan IP 주소 이런 식으로 명령어를 입력하면 안되고, 일단 scan을 입력한 다음에 스캔한 IP 주소 목록이 뜨면 IP주소를 입력해서 타겟을 지정해야한다.

지금 내가 하려는 SYN 플러딩 공격은 DoS공격의 일종이므로, 도스 모듈을 불러와야 한다. run을 입력해서 dos를 실행시킬 수 있다.

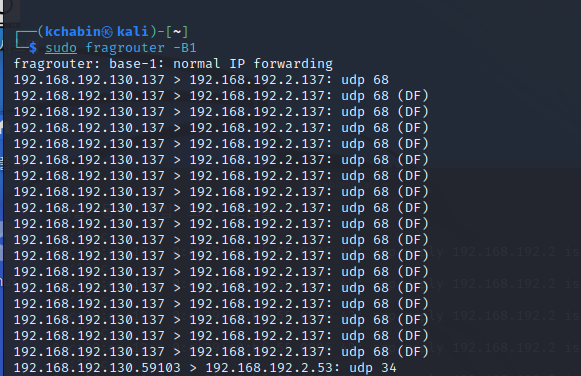

run으로 공격을 수행하고, Ctrl+C로 종료하면 위 사진과 같은 출력이 나온다.

Dos 공격은 서비스 거부 공격을 말하는데, SYN 플러딩 공격은 3웨이 핸드섀이킹을 악용한 공격이다.

일반적인 상황에서, 클라이언트는 서버에 연결을 요청하고, 서버는 그 연결에 응답한다. 서버가 클라이언트에게 연결이 됐다고 내 목소리 들리니? 이런 식으로 다시 신호를 보내면 클라이언트는 연결 확인했음을 알리는 응답("어, 들려!")을 보내고 비로소 연결 완료 된다.

그런데, 만약 클라이언트가 서버에 요청을 무수히 많이 보낸다면? 카톡창에 상대방이 무의미한 글자나 문장, 이모티콘 등으로 도배를 해버리면 내가 그에 대해 제대로 된 답장을 할 수 없듯이, 서버도 무차별적 요청 폭격이 벌어지면 그에 대해 응답을 못하게 된다. 그러면 당연히 서버는 마비가 되고, 서비스를 이용할 수 없게 되는것이다.

지금 위 사진의 실습에서도 run 명령어를 입력하고 컨트롤 씨를 눌러서 종료시킨 후 출력을 보면, 698146개의 패킷들이 짧은 시간 동안 내가 타겟으로 지정한 IP로 보내졌고,

0 packets received, 100% packet loss

보낸 패킷이 전혀 리시브 되지 못하고, 모두 손실되었다는 것을 확인할 수 있다.

이렇게 되는 까닭은, 연결 요청은 너무 많아 서버가 가용자 수 제한에 도달한 상태가 되었기 때문이다.

xerosploit을 나가려면 exit를 입력하면 된다.

2. ARP 스푸핑과 스니핑

먼저, sudo ifconfig eth0 promisc 를 입력해서 프로미스큐어 모드를 설정해줘야한다.

스푸핑은 내가 원하는 타겟의 컴퓨터인척 위장해서, 다른 컴퓨터에서 타겟으로 오는 패킷 흐름을 가로채는 것이고,

스니핑은 네트워크 중간에서 남의 패킷 정보를 엿보는 공격인데, 이 스니핑이 프로미스큐어 모드에서 수행된다.

프로미스큐어 모드 = 내게 오는 패킷을 여과없이 무조건 수용하는 모드.

*정상적인 상태에서는 내게 제대로 전달된 것인지 확인하고 잘못 온거면 폐기한다.

fragrouter = 정상적으로 패킷이 도착하도록 도와주는 스니핑 보조 도구.

윈도우 7으로 이동해서 IP주소와 게이트웨이를 알아낸다.

이 실습은 윈도우 7의 게이트웨이 주소를 칼리 리눅스의 MAC 주소로 속이는 실습이다.

ARP 스푸핑, 스니핑 공격에서 공격자는 컴퓨터 a와 b 사이에서, a에게는 b의 MAC 주소가 공격자 주소라고 속이고, b에게는 a의 주소가 공격자라고 속이면서 자신을 게이트웨이로 속인다. 게이트웨이는 일종의 통로이다.

실습에서 칼리가 게이트웨이라고 속여서, 윈도우 7의 패킷 정보가 칼리를 통과하도록 패킷 흐름을 바꿔볼 것이다.

arp -a를 이용해서 윈도우 7의 게이트웨이의 물리적 주소를 알아낸다.

sudo arpspoof -t [윈도우 IP] [게이트웨이 주소] = 게이트웨이의 주소를 칼리 리눅스의 MAC 주소로 바꾸는 작업.

칼리가 게이트웨이라고 속이는 작업이다.

윈도우7의 게이트웨이 물리적 주소가, 아래 사진에 나와있는 칼리의 MAC 주소로 바뀐 것을 확인 할 수 있다.

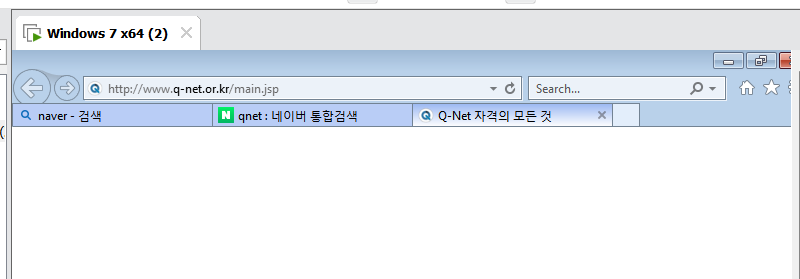

윈도우 7에서 인터넷 익스플로러로 접속하면 위의 두 이미지처럼 윈도우 7에서 외부로 나가는 패킷을 가져오는 모습이 칼리에서 보이게 된다.

와이어샤크로 패킷을 분석. 가상머신 윈도우7에서 큐넷에 접속한 것을 와이어샤크를 통해 확인한다.

'Linux' 카테고리의 다른 글

| 실습 과제 (0) | 2022.10.31 |

|---|---|

| Linux 6주차 과제 2 (0) | 2022.06.21 |

| Linux 스터디 5주차 msfvenom 실습 (0) | 2022.05.20 |

| Linux 스터디 5주차 과제 1 - John The Ripper 실습 (0) | 2022.05.19 |

| Linux 4주차 과제 3 (0) | 2022.05.13 |