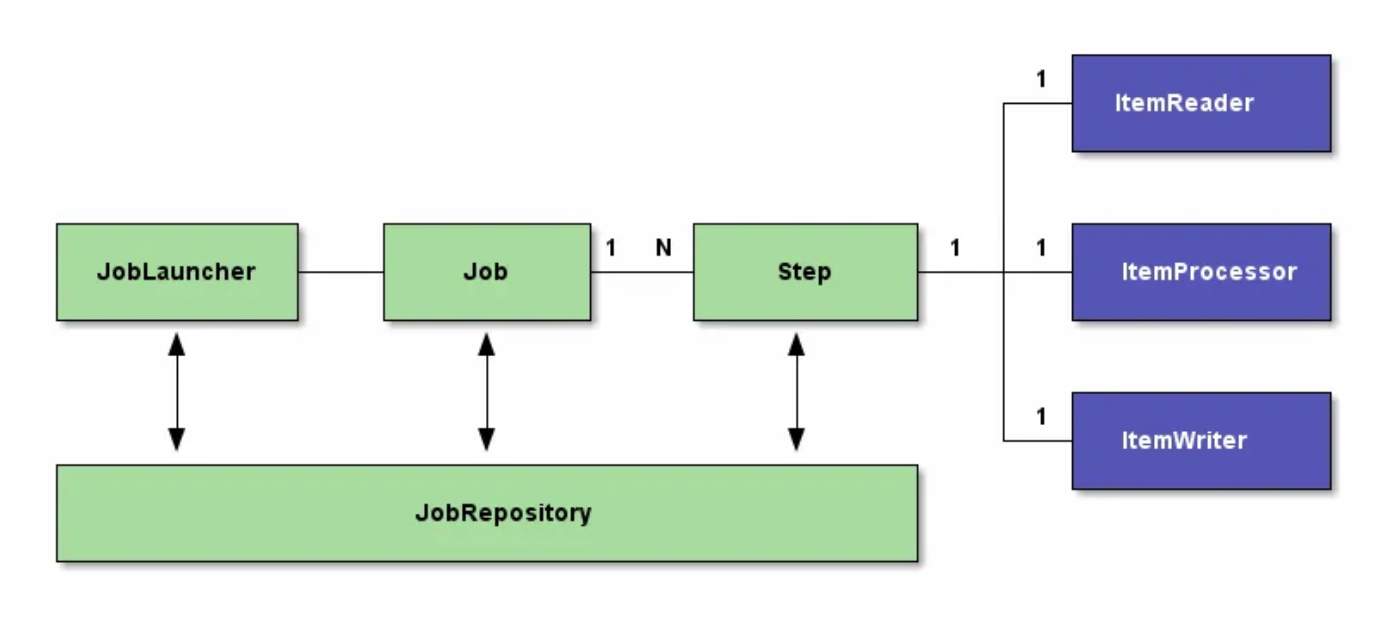

스프링 배치 3.0 이상 버전을 이용하므로 @EnableBatchProcessing이 필요하지 않다기본 배치 어플리케이션지난번에 만든 스프링배치 프로젝트 활용lombok 설정과정Tasklet 구현체 생성@Configuration 을 통해서 생성할 Batch Bean을 스프링에 등록한다.Job, Step을 생성하고 빈에 등록실행 결과 확인Tasklet 구현체 생성Tasklet → Step 내에서 구성되고 실행되는 도메인 객체, 단일 task를 수행하기 위해 사용된다.import lombok.extern.slf4j.Slf4j;import org.springframework.batch.core.StepContribution;import org.springframework.batch.core.scope.cont..