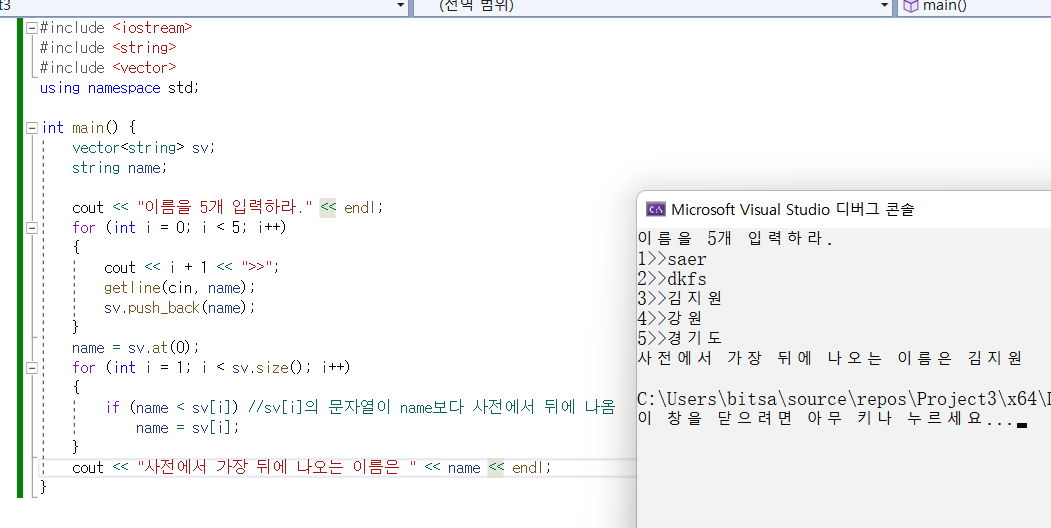

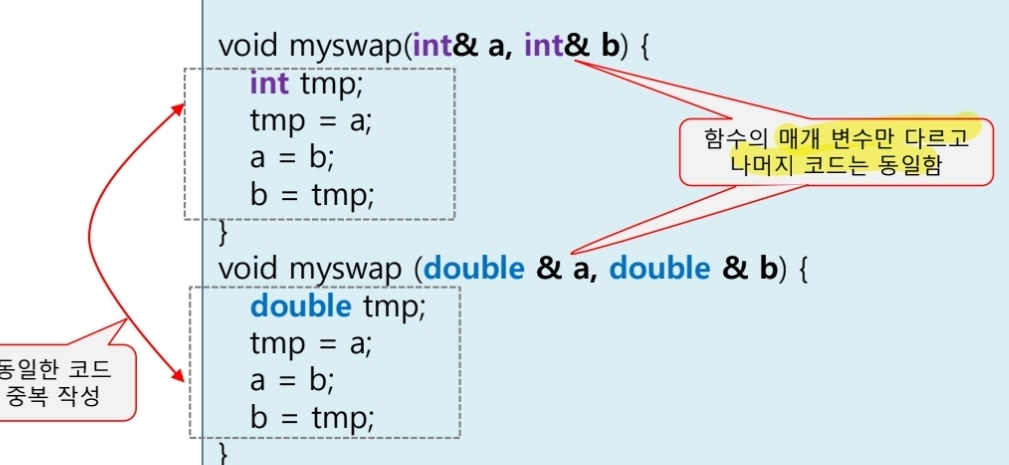

C++ 표준 템플릿 라이브러리 STL(Standard Template Library) - C++ 표준 라이브러리 중 하나 - 많은 제네릭 클래스와 제네릭 함수 포함 1. 컨테이너 - 템플릿 클래스 - 데이터를 담아두는 자료 구조를 표현한 클래스 - 리스트, 큐, 스택, 맵, 셋, 벡터 2. iterator - 컨테이너 원소에 대한 포인터 - 컨테이너의 원소들을 순회하면서 접근하기 위해 만들어진 컨테이너 원소에 대한 포인터 3. 알고리즘 - 템플릿 함수 - 컨테이너 원소에 대한 복사, 검색, 삭제, 정렬 등의 기능을 구현한 템플릿 함수 - 컨테이너의 멤버 함수 아님 헤더 파일 - 컨테이너 클래스를 사용하기 위한 헤더 파일 - 해당 클래스가 선언된 헤더 파일 include #include #include #..